Security Update 2016-001 El Capitan…

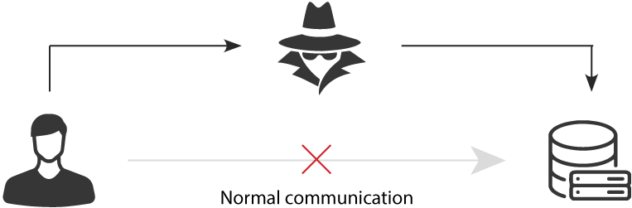

Man in the middle.

L’attaque man-in-the-middle (homme du milieu en français) est une technique utilisée en cybersécurité pour intercepter les communications entre deux parties. Dans ce type d’attaque, l’attaquant se positionne entre les deux parties et peut ainsi lire, modifier ou bloquer les données qui transitent entre elles. Par exemple, si deux personnes échangent des informations sensibles comme des mots de passe ou des données financières via un site web, l’attaquant peut utiliser l’attaque man-in-the-middle pour intercepter ces informations et les utiliser à ses propres fins.

Il existe plusieurs façons de réaliser une attaque man-in-the-middle.

L’une des méthodes les plus courantes consiste à utiliser des logiciels malveillants pour intercepter les communications. L’attaquant peut également utiliser des techniques de spoofing pour se faire passer pour l’une des parties de la communication et ainsi accéder aux données. Enfin, l’attaquant peut également exploiter des vulnérabilités dans les protocoles de communication pour intercepter les données.

Les attaques man-in-the-middle peuvent être très dangereuses pour les utilisateurs, car elles permettent à l’attaquant de prendre le contrôle des communications et d’obtenir des informations sensibles. Il est donc important de prendre des mesures de sécurité pour se protéger contre ce type d’attaque, notamment en utilisant des logiciels de sécurité et en étant vigilant lorsqu’on utilise des sites web ou des applications qui gèrent des informations sensibles.

Exemple d’une attaque man-in-the-middle :

Supposons que Alice utilise un site web pour effectuer une transaction financière en ligne. Elle saisit ses informations de paiement, comme son numéro de carte de crédit et son code de sécurité, et clique sur le bouton „Envoyer” pour valider la transaction. En théorie, les informations saisies par Alice devraient être envoyées directement au site web, qui les traitera et effectuera la transaction.

Cependant, dans le cas d’une attaque man-in-the-middle, un attaquant se positionne entre Alice et le site web. Lorsque Alice envoie ses informations de paiement, elles transitent d’abord par l’attaquant, qui peut les lire, les modifier ou les bloquer. L’attaquant peut également envoyer des données falsifiées à Alice pour la tromper et lui faire croire que la transaction a été effectuée correctement.

Dans ce cas, Alice ne se rendra peut-être pas compte qu’elle a été victime d’une attaque man-in-the-middle.

Elle pensera que la transaction a été effectuée normalement, alors qu’en réalité ses informations de paiement ont été volées par l’attaquant.

L’attaquant pourra ensuite utiliser ces informations à ses propres fins, comme pour effectuer des achats frauduleux ou pour voler de l’argent sur le compte de Alice.